AWS と Microsoft Azure 環境を接続する 3 つの方法

ハイブリッド クラウドおよびマルチクラウド アーキテクチャがエンタープライズ ネットワークの標準となるに伴い、ハイパースケーラーの二大巨頭である AWS と Microsoft Azure に接続する方法に対する需要が高まっています。ここでは、AWS VPC のワークロードを Azure VNET に接続する 3 つの方法を検討します。

ハイブリッド クラウドおよびマルチクラウド アーキテクチャは、最適なアプリケーション パフォーマンスを支えるネットワークの信頼性、セキュリティ、コスト効率の改善を求める企業の IT 部門で一般的になっています。ますます多くのエンタープライズ ワークロードがクラウドに移行するに伴い、将来を見据えてワークロード間でレイテンシーを最小限に抑えるために、企業がハイパースケーラーの二大巨頭である AWS および Microsoft Azure との接続方法を模索するのは当然のことです。

e コマース サイトを AWS と Azure でホストする当社の顧客の 1 つである世界的なリテール ブランドが、ミラー アプリケーションを両クラウドで構築するとします。セキュリティ ポリシーを順守するために、そのポリシーが適用されるデータ センターにトラフィックの一部を迂回中継します。ただし、すべてのトラフィックがセキュリティ ポリシーの対象である必要はありません。データ センター内でネットワーク リソースを節約するために、残りのトラフィックを各クラウドのエッジで保持し、AWS と Azure との間でレイテンシーを下げます。

この場合、AWS 環境を Microsoft Azure に 1:1 で接続する方法は 3 つありますが、それぞれに長所と短所があります。1 つ目の方法は VPN トンネルです。これは最もよく使用される方法ですが、このブログを定期購読している方なら、最善の方法ではないことがおわかりでしょう。

VPN が不安定なら、Megaport でクラウドに接続しましょう。

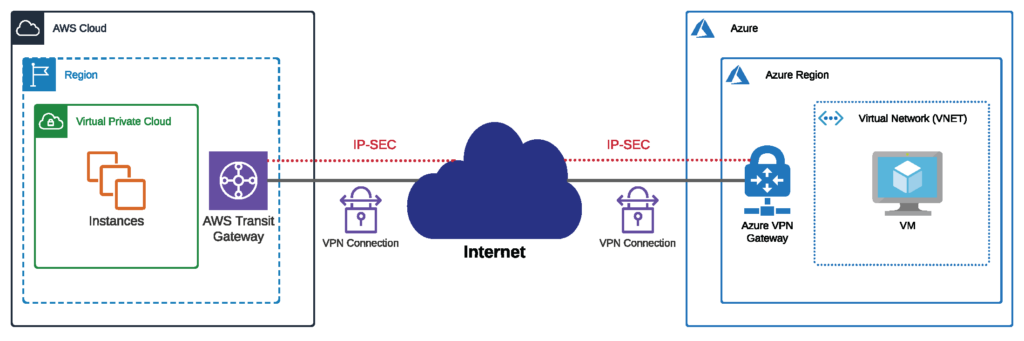

1.VPN トンネルを設定する

AWS と Microsoft Azure をパブリック インターネットで接続するために VPN トンネルを設定する方法については、オンラインでさまざまなリソースが利用できます。これは、クラウド間の接続に昔から使用されてきた実績のある方法です。問題は、クラウド環境をこの方法で接続すると多くの短所もあるということです。そのいくつかを挙げてみましょう。

短所: スループット制限

コンピューティング ワークロードが高めの場合、必要なスループットをサポートするために無数のトンネルを構築しなければなりません。必要な帯域幅を確保し、VPN トンネルが混雑したり故障したりしないようにするためには、ECMP (Equal-Cost Multi-Path Routing) の管理や負荷分散にかなりの時間を費やす必要があります。

短所: パブリック インターネット経由のルーティングが予測不能

VPN トークンを使用してワークステーションにログオンしたことのあるユーザーなら、VPN トンネルを介したパブリック インターネットへのデータ転送が困難になる可能性があることを直に体験しています。これは、インターネット上のルーティング プロトコルの動作が複雑で一貫しないためです。データ パケットが通過する経路の管理には限界があります。ルーティングの予測ができないと、レイテンシーが高くなり、アプリケーション パフォーマンスが下がることを意味します。

この問題については、エッジでの仮想ルーティングに関する ONUG に寄稿した記事で説明しました。

短所: BGP 経路ハイジャックによるセキュリティ侵害

サイバー攻撃の被害は年々拡大し続けています。CIO は、今までに経験したことがないほどサイバーセキュリティ対策に悩まされ、夜も眠れません。

Border Gateway Protocol (BGP) の信頼性は、インターネットを世界中で拡張可能なものにしていますが、その一方で、脅威となる行為者からの経路ハイジャック攻撃に対しては脆弱です。BGP は、IP アドレス ブロックに経路をアナウンスするにあたり、ISP などの自律システムに依存します。疑わしい行為者は、このようなアナウンスされた経路をハイジャックし、トラフィックを「ブラック ホール」に誘導できます。また、2018 年にロシアが暗号通貨サイトの MyEtherWallet に加えた攻撃では、フィッシング サイトに誘導され、アカウント情報を収集して 152,000 米ドルが詐取されました。

短所:AWS および Azure のデータ転送料金。

VPN トンネルでクラウド環境に接続する場合の最大のマイナス面は、各環境から送信され、パブリック インターネットを介してデータ センター内部またはオンプレミスのサーバーに戻ってくるデータにコストがかかることでしょう。これは、データをパブリック クラウド内のプライベート環境間でルーティングする場合や、トラフィックがクラウド間で転送される場合にも当てはまります。この料金は、クラウド プロバイダーによってエグレス側でギガバイト単位で適用されます。

AWS と Azure のデータ転送料金の詳細については、こちらおよびこちらを参照してください。AWS には、手軽にデータ転送料金を分析できる Cost Explorer もあります。

これらの料金は高額になる可能性があります。当社の顧客の場合、エグレス料金の合計額は毎月 43,000 米ドルにも及びます!

2.プライベート回線を構築する

AWS および Azure 環境を接続する 2 つ目の方法は、通信事業者から専用回線を購入して、2 つのハイパースケーラー向けのプライベート回線を構築する方法です。プライベート回線を構築すると、クラウド プロバイダーへのプライベート接続が可能になり、トラフィックは予測不能な脆弱性の高いパブリック インターネット経由でルーティングされません。

ただし、このアプローチにも多くの短所があります。

短所: 長期契約でよりコストがかかる

通信事業者は、18 ~ 24 か月の専用回線契約を固定する可能性が高く、そのうち 45 ~ 90 日は設置期間です。そのため、帯域幅の容量を増やしたいと思っても、数か月かかることもあります。帯域幅の容量を減らしたい場合も、長期契約のせいで未使用の回線を受け入れなければなりません。

最終的に、AWS と Microsoft Azure を接続するオプションとして、プライベート回線の構築は最もコストがかかるオプションになってしまいます。

短所: バックホール トラフィックによりレイテンシーが問題になる

各クラウドへのプライベート回線を構築しても、データ センターやオンプレミス ルーティング設備までトラフィックを迂回中継する必要は残ります。言い換えれば、両環境のワークロードでデータを交換したい場合、データは AWS からプライベート接続を経由してオンプレミスやコロケーション環境に戻り、別のプライベート接続を経由して Microsoft Azure 環境に戻ってくる必要があるのです。そのため、AWS や Microsoft Azure へのプライベート回線が VPN トンネルより高い信頼性を提供していたとしても、レイテンシーが依然問題となります。

短所: WAN 容量のための追加設備投資

ハイパーサーバーへの独自のプライベート接続があったとしても、引き続きオンプレミスのインフラストラクチャや大規模なコロケーションが必要となります。これは、年間予算に計上すべき設備投資額が増えることを意味しています。

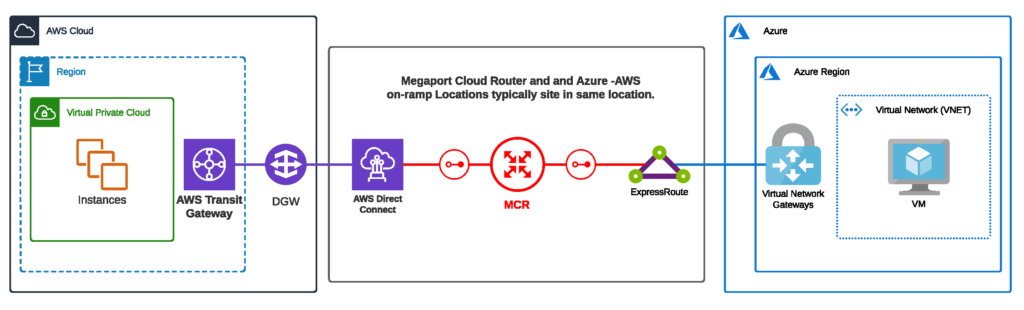

3.仮想ルーター (Megaport Cloud Router など) を利用してプライベート接続を設定する

ワークロードを異なるクラウド環境に接続する最も一般的な方法は VPN トンネルを使用することですが、最近では、Megaport Cloud Router (MCR) のような仮想ルーターでプライベート接続を行う方法が一般的になってきています。

MCR を利用すると、プライベート接続が得られ、公共のインターネ ットを介してデータを送信する必要がないことによるセキュリティ、信頼性、低コストを実現します。また、以下の利点もあります。

- オンプレミス環境にトラフィックを U ターンさせる必要がない

- 通信事業者との長期契約を締結する必要がない

- 接続を有効にするための追加設備を追加する必要がない

- インターネットを介して転送されるエグレス データに対して AWS および Azure のデータ転送料金を支払う必要がない

帯域幅ニーズも、Megaport のグローバルでオンデマンドの Software Defined Network (SDN) 上で数回クリックするだけで拡張できます。また、当社の API を使用して、容量ニーズの変更を自動化することもできます。MCR は、AWS および Microsoft Azure のエッジが配置された物理的なロケーションに設置されます。MCR および両クラウド サービス プロバイダーを同じデータ センター キャンパスで利用できる場合もあります。

当社の顧客である世界的なリテール ブランドの例に戻りましょう。e コマース ストアは AWS アメリカ東部 (バージニア州北部) でホストされ、アプリケーションはアメリカ東部の Azure でホストされます。2 つのクラウド間を直接接続しながら、1 つのプライマリ/セカンダリ ピアを管理し、ワシントン DC エリアのデータ センターに戻し、セキュリティ ポリシーの管理も維持するとします。

MCR は、セキュリティ チェックのためにデータ センターに戻るこのトラフィックを簡素化します。データ センターと MCR 間で 1 つのピアを維持できます。追加のクラウド リンクが追加されるため、データ センターでは追加のピアが不要になります。MCR でこれらのピアを簡単に管理できるからです。

さらに、当社の仮想ルーターを介してプライベート接続された 2 つのクラウド環境間のレイテンシーは、往復でわずか 3 ~ 4 ミリ秒です。AWS と Azure の間を MCR が直接接続することで、最もレイテンシーの低いパスを実現し、アプリケーションのパフォーマンスを最適化します。

詳細を見る

Megaport Cloud Router が AWS と Azure の接続にどのように役立つかの詳細については、こちらをクリックしてください。