3 Wege, um Ihre AWS- und Microsoft Azure-Umgebungen miteinander zu verbinden

Hybrid-Cloud- und Multicloud-Architekturen werden zunehmend zur Norm für Unternehmensnetzwerke. Deshalb untersuchen wir hier drei Wege, um Workloads in AWS-VPCs mit Microsoft Azure-VNets zu verbinden.

Hybrid-Cloud- und Multicloud-Architekturen sind für IT-Abteilungen inzwischen gängige Praxis, wenn es darum geht, die Zuverlässigkeit, Sicherheit und Kosteneffizienz von Netzwerken zu erhöhen und so optimale Anwendungsperformance zu erreichen. Da immer mehr Workloads in die Cloud ausgelagert werden, ist es nur natürlich, dass Unternehmen nach Wegen suchen, um die zwei größten Hyperscaler AWS und Microsoft Azure miteinander zu verbinden, um Zukunftssicherheit für ihr Netzwerk und die geringstmögliche Latenz zwischen den Workloads zu erhalten.

Nehmen wir an, Sie sind wie einer unser Kunden, eine globale Einzelhandelskette, die ihren eCommerce-Auftritt über AWS und Azure hostet und gespiegelte Anwendungen in beiden Clouds bereitstellt. Um Ihre Sicherheitsrichtlinien zu erfüllen, holen Sie einen Teil Ihres Datenverkehrs per Backhaul in Ihr Rechenzentrum zurück, wo diese Richtlinien angewandt werden. Doch nicht Ihr gesamter Datenverkehr muss den Sicherheitsrichtlinien entsprechen. Um die Netzwerkressourcen in Ihrem Rechenzentrum zu schonen, möchten Sie den übrigen Datenverkehr an der Edge jeder Cloud behalten, um die Latenz zwischen AWS und Azure zu verringern.

In diesem Fall gibt es drei Möglichkeiten, eine AWS- mit einer Microsoft Azure-Umgebung zu verbinden, die alle ihre Vor- und Nachteile haben. Darunter ist der VPN-Tunnel mit Abstand die gängigste Methode, aber wenn Sie diesen Blog regelmäßig lesen, haben Sie es schon erraten: Er ist nicht die beste.

VPN instabil? Stellen Sie Ihre Verbindung zur Cloud mit Megaport her.

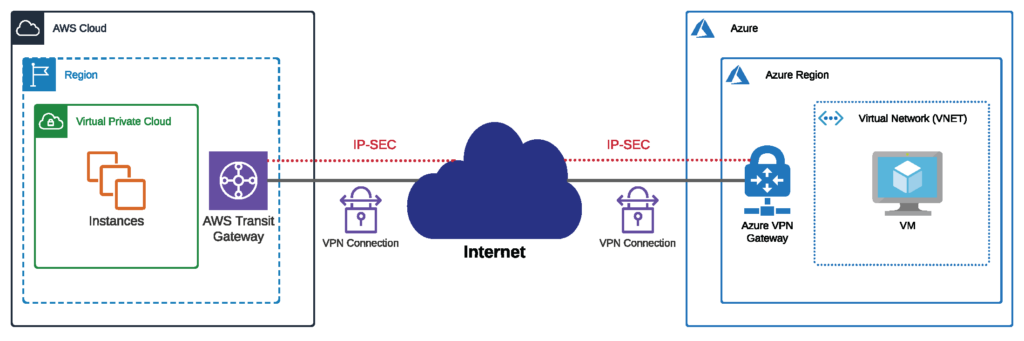

1. VPN-Tunnel einrichten

Es gibt online zahlreiche Informationen über das Einrichten eines VPN-Tunnels zwischen AWS und Microsoft Azure über eine öffentliche Internetverbindung. Dies ist eine bewährte und traditionelle Methode zur Verbindung zweier Clouds. Das Problem: Eine solche Verbindung zu Ihren Cloud-Umgebungen hat viele Nachteile. Hier nur eine Auswahl:

Nachteil: begrenzter Durchsatz

Bei höheren Workloads müssen Sie zahlreiche Tunnel einrichten, um den benötigten Durchsatz zu unterstützen. Sie verbringen außerdem höchstwahrscheinlich viel Zeit mit der Verwaltung von ECMP (Equal-Cost Multi-Path Routing) oder Load Balancing, um sicherzustellen, dass die benötigte Bandbreite verfügbar bleibt und die VPN-Tunnel nicht überlasten werden und ausfallen.

Nachteil: unvorhersehbares Routing über das öffentliche Internet

Jeder, der sich schon einmal mit einem VPN-Token an seiner Workstation angemeldet hat, weiß aus eigener Erfahrung, wie störrisch die Datenübertragung durch einen VPN-Tunnel über das öffentliche Internet sein kann. Das liegt daran, dass sich die Routingprotokolle im Internet komplex und inkonsistent verhalten. Über die Wege, die Ihre Datenpakete nehmen, haben Sie kaum Kontrolle. Unvorhersehbares Routing bedeutet höhere Latenz, und die wiederum bedeutet schlechtere Anwendungsperformance.

Ich habe über dieses Thema bereits für ONUG geschrieben und dabei das virtuelle Routing an der Edge thematisiert.

Nachteil: eingeschränkte Sicherheit aufgrund des Hijackings von BGP-Routen

Jahr für Jahr steigt die Zahl der Cyberangriffe, weshalb das Thema Cybersicherheit CIOs heute mehr denn je Kopfzerbrechen bereitet.

Der vertrauensbasierte Ansatz des Border Gateway Protocol (BGP), durch den das Internet weltweit so leicht skalierbar ist, macht es gleichzeitig verwundbar gegen das Route Hijacking durch Kriminelle. BGP basiert auf autonomen Systemen wie ISPs, um Routen für IP-Adressblöcke anzukündigen. Zwielichtige Akteure können diese Ankündigungen abfangen und so Daten in „schwarze Löcher“ oder, wie im Fall eines russischen Angriffs auf die Website der Kryptowährung MyEtherWallet im Jahr 2018, auf eine Phishing-Seite umleiten, wobei Konteninformationen für den Diebstahl von 152.000 USD erbeutet wurden.

Nachteil: Datenübertragungsgebühren von AWS und Azure

Der vielleicht größte Nachteil der Verbindung von Cloudumgebungen über VPN-Tunnel besteht in den Kosten für Daten, die die jeweilige Umgebung verlassen und durch das öffentliche Internet zurück zu Ihren Servern in einem Rechenzentrum oder vor Ort gelangen. Das gilt auch für das Routing von Daten zwischen Ihren privaten Umgebungen in der öffentlichen Cloud, wenn Daten von einer Cloud zur anderen übertragen werden. Diese Gebühren werden von den Cloudbetreibern pro GB ausgehender Daten erhoben.

Details zu den Datenübertragungsgebühren für AWS und Azure finden Sie hier und hier. AWS bietet sogar einen praktischen Cost Explorer, mit dem Sie Ihre Datenübertragungskosten analysieren können.

Diese Gebühren können abschreckend hoch sein. Im Fall eines unserer Kunden lagen die potenziellen Kosten für Datenausgang vor Megaport insgesamt bei 43.000 USD pro Monat!

Erfahren Sie mehr darüber, wie Sie Kosten mit AWS reduzieren können.

2. Private Leitungen aufbauen

Die zweite Art, Ihre AWS- und Azure-Umgebungen miteinander zu verbinden, ist der Aufbau privater Leitungen zu den beiden Hyperscalern, indem Sie dedizierte Verbindungen bei Ihrem Telekommunikationsanbieter kaufen. Diese Leitungen bieten Ihnen eine private Verbindung zum Cloudanbieter, bei der das unvorhersehbare öffentliche Internet umgangen wird.

Aber auch dieser Weg hat viele Nachteile:

Nachteil: kostspieliger mit langfristigen Verträgen

Ihr Telekommunikationsanbieter bindet Sie höchstwahrscheinlich durch Vertragslaufzeiten von 18 bis 24 Monaten für Ihre dedizierten Verbindungen und legt Installationsfenster von 45 bis 90 Tagen fest. Auf diese Weise kann die Erweiterung Ihrer Bandbreitenkapazität Monate dauern. Und wenn Sie Ihre Bandbreitenkapazität wieder verringern möchten, müssen Sie aufgrund der langen Vertragslaufzeiten für ungenutzte Verbindungen zahlen.

Am Ende ist der Aufbau privater Leitungen wahrscheinlich die kostspieligste Option zur Verbindung zwischen AWS und Microsoft Azure.

Nachteil: Aufgrund von Backhaul-Datenverkehr bleibt die Latenz ein Problem

Selbst mit privaten Verbindungen zu jeder Cloud müssen Sie weiterhin Daten per Backhaul in Ihr Rechenzentrum oder die lokalen Routinggeräte zurückleiten. Mit anderen Worten: Wenn die Workloads in beiden Umgebungen miteinander Daten austauschen sollen, müssen diese Daten z. B. von AWS durch Ihre private Verbindung zu Ihrem Standort oder Ihrer Colocation-Umgebung geleitet werden, nur um dann durch Ihre andere private Verbindung in Ihre Microsoft Azure-Umgebung zu gelangen. Dadurch bleibt die Latenz ein Problem, auch wenn Ihre privaten Verbindungen zu AWS und Microsoft Azure wahrscheinlich mehr Zuverlässigkeit als ein VPN-Tunnel bieten.

Nachteil: zusätzliche Investitionskosten für WAN-Kapazität

Selbst mit Ihren eigenen privaten Verbindungen zu den Hyperscalern benötigen Sie weiterhin lokale Infrastruktur oder eine bedeutende Colocation-Präsenz. Und das führt logischerweise zu höheren Investitionskosten, die Ihr Jahresbudget belasten.

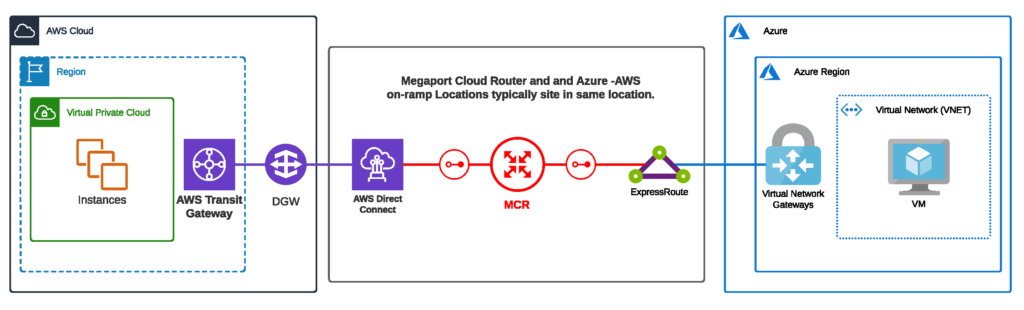

3. Private Konnektivität mit einem virtuellen Router (z. B. Megaport Cloud Router) einrichten

Während der üblichste Weg zur Verbindung von Workloads mit verschiedenen Cloudumgebungen ein VPN-Tunnel ist, setzt sich zunehmend die Einrichtung privater Konnektivität mit einem virtuellen Router, z. B. einem Megaport Cloud Router (MCR) durch.

Mit einem MCR erhalten Sie private Konnektivität und profitieren von mehr Sicherheit, Zuverlässigkeit und niedrigeren Kosten, da die Daten nicht über das öffentliche Internet gesendet werden müssen. Außerdem entfällt für Sie:

- Zurückleiten Ihres Datenverkehrs durch Flaschenhälse zur lokalen Umgebung

- Langfristige vertragliche Bindung an Ihren Telekommunikationsanbieter

- Anschaffung zusätzlicher Ausrüstung, um die Konnektivität zu erhöhen

- Hohe Datenübertragungsgebühren von AWS und Azure für Datenausgang über das Internet

Wenn Sie Ihre Bandbreitenkapazität erweitern möchten, ist dies mit nur wenigen Klicks über das globale bedarfsorientierte softwaredefinierte Netzwerk (SDN) von Megaport möglich – alternativ können Sie Änderungen an Ihren Kapazitätsanforderungen sogar über unsere API automatisieren. Der MCR wird an dem physischen Standort eingerichtet, an dem sich die Edge von AWS und Microsoft Azure befindet. In einigen Fällen sind MCR und beide Cloud Service Provider am selben Rechenzentrumstandort verfügbar.

Gehen wir noch einmal davon aus, dass Sie unser Kunde, also eine globale Einzelhandelskette sind. Ihr eCommerce-Store wird von AWS US-East (nördliches Virginia) gehostet, und es gibt Anwendungen in US-East mit Azure. Sie benötigen ein direktes Routing zwischen den beiden Clouds, möchten aber die Fähigkeit behalten, einen primären und sekundären Peer zurück zu Ihrem Rechenzentrum in der Region Washington DC zu verwalten, um Ihre Sicherheitsrichtlinie umzusetzen.

Der MCR vereinfacht dieses Routing zurück zum Rechenzentrum für die Sicherheitsprüfung. Sie können einen einzelnen Peer zwischen Ihrem Rechenzentrum und dem MCR unterhalten. Beim Hinzufügen weiterer Cloudverbindungen werden im Rechenzentrum keine weiteren Peers benötigt, da Sie diese Peers bequem auf Ihren MCRs verwalten können.

Darüber hinaus beträgt die Latenz zwischen den beiden Cloudumgebungen, die privat über unseren virtuellen Router verbunden sind, nur drei bis vier Millisekunden je Umlauf. Dieser Weg mit minimaler Latenz zwischen AWS und Azure, der durch die Direktverbindung des MCR ermöglicht wird, sorgt für optimale Anwendungsperformance.

Mehr erfahren

Um mehr darüber zu erfahren, wie der Megaport Cloud Router Ihnen bei der Verbindung zwischen AWS und Azure helfen kann, klicken Sie hier.